¿QUE ES UNA RED?

Es un sistema

de comunicaciones, que me permite comunicarme con otros usuarios y compartir archivos y periféricos, es decir

es un sistema que se conecta a varias computadoras que me permiten intercambiar

información.

El objetivo

de las redes en la computadora es compartir recursos, como por ejemplo,

programas, datos y equipos que estén disponible para cualquier red que lo

solicite ya que el usuario pues desde su computadora puede acceder a otros

computadores buscando la información que se requiera.

Otros de los

objetivos de la redes, es cuando un archivo se duplica en varias computadoras,

sucedió un fallo en unos de los equipos entonces como los demás computadores

tienen el archivo guardado pues esta se puede utilizar como una copia así sea

que su rendimiento global sea menor, mejor que no se pierda la información.

Otros

objetivo de la redes es el ahorro económico, ya que estas máquinas como son las

computadoras la información se transmite rápidamente.

Una red de computadoras puede proporcionar un poderoso medio de comunicación entre

personas que se encuentran muy alejadas entre sí.

USOS DE LAS REDES DE LA COMPUTADORA

REDES PARA COMPAÑÍAS: trabajar en redes es compartir

recursos, y unos de los objetivos es que todos los archivos, programas, datos

del equipo estén disponible en cualquier de las redes que se solicite en el

momento u ejemplo, cuando una compañía con muchas fábricas pueden tomar varias

computadoras en cada localidad mediante el compartimiento de redes el usuario

puede el control de inventarios, vigilar y pagar la nómina local.

En la parte del ahorro económico, los ordenadores pequeños tienen

un mejor costo y rendimiento comparadas con las maquinas grandes. Estas son 10

veces más grande que el más rápido que un microprocesador. El desequilibrio ha

ocasionado que muchos diseñadores de sistemas.

Este objetivo dicho anteriormente de concepto de redes con varios

ordenadores en el mismo edificio. A este tipo de redes se le denomina LAN (red

de área local), en lo extenso que es WAN (red de área extendida), a la que

también se conoce como red de gran alcance.

Otros delos objetivos

de la red de la compañía mes que puede proporcionar poderoso medio de

comunicación entre personas que se encuentran muy alejada entre sí, es cuando dos

personas trabajan en un mismo trabajo y en mismo informe, cuando el autor espera

varios días y esperar que le llegue, Esta rapidez hace que la cooperación entre

grupos de individuos que se encuentran alejados, y que anteriormente había sido

imposible de establecer, pueda realizarse ahora.

REDES PARA LA GENTE.

En

la década de 1970 y a principios de la de 1980, casi todas las compañías

operaban de esta forma. Las redes de computadoras llegaron a ser populares

únicamente cuando las computadoras personales ofrecieron una descomunal ventaja

precio/rendimiento sobre los mainframes.

Al iniciar la década de 1990, las redes

de las computadoras empezaron a dar y prestar servicios a particulares en el

hogar en que vivimos. Estos servicios son muy diferentes del modelo de la

eficiencia corporativa de la empresa.

A

continuación esbozaré tres de los más estimulantes aspectos de esta evolución:

1.-

Acceso a la información remota.

2.- Comunicación de persona a persona.

3.- Entretenimiento interactivo.

2.- Comunicación de persona a persona.

3.- Entretenimiento interactivo.

El

acceso a la información remota es el área en el cual ya estas sucediendo es el

a las instituciones financiera, hoy día muchas personas pagan sus facturas,

administran sus cuentas en sus negocios o en las cuentas bancarias y maneja sus

inversiones de forma electrónica.

Con

respetos a los periódicos si nos damos cuenta lo podemos ver en línea o impreso

a laser todas las informaciones que pasa en los pueblos, también en las

ciudades se publican en ambos en las noches mientras las personas duermen.

Las

aplicaciones como world wide web, la cual son como el arte, negocio, cocina,

deporte entre otros son la interacción entre una persona y una base de datos

remota, la segunda categoría es la interacción de persona entre personas donde

ya se usa la parte de EMAIL y más adelante se obtendría de forma rutinaria

audio y video además de texto.

Ya

en la tercera categoría es el entrenamiento, que habla de la industria enorme y

en crecimiento. La aplicación irresistible es el video por solicitud, en las

próximas las películas o los programas de televisión serán creados en cualquier

país y exhibirlo en la pantalla de forma instantánea.

CONSIDERACIONES SOCIALES.

En

este aspecto las redes son nuevos problemas sociales, éticos y políticos. Unas

de las características que puedo destacar la cual hay muchas redes que son los

grupos de noticias o quioscos de anuncios en donde la persona puede

intercambiar mensajes de individuos de gustos parecidos. Las noticias también

se les llaman foros, tratan temas que las personas siempre le interesan, como

la política, el sexo o la religión. Las opiniones de las personas en la postura

en que vive y deja de vivir por ejemplo: la pornografía infantil, que es

simplemente inaceptable.

Otra

parte que hay que destacar son los derechos del empleado y los derechos de los

patrones.es donde toda persona escribe correo electrónico en su trabajo.

Algunos patrones le llaman la atención a sus empleados por estar en cosas no

deseadas en el trabajo.

Unas

de las cosas es que las redes de las computadoras le facilitan tanto al

empleado y al patrón o jefe de la empresa de enviar mensajes anónimos en lo

cual ocasiona problemas más adelante, ya sea en lo político y lo moral pero

alguno caso, esta capacidad puede ser deseable.

ELEMENTOS DE LAS RED

• Tarjeta de conexión a la red: Toda computadora que se conecta a una

red necesita de una tarjeta de interfaz de red que soporte un esquema de red

especifico, como Ethernet, ArcNet o Token Ring. El cable de red se conectara a

la parte trasera de la tarjeta.

• Estaciones de trabajo: Cuando una computadora se conecta a

una red, la primera se convierte en un nodo de la ultima y se puede tratar como

una estación de trabajo o cliente. Las estaciones de trabajos pueden ser

computadoras personales con el DOS, Macintosh, Unix, OS/2 o estaciones de

trabajos sin discos.

• Servidores: un servidor es una computadora que, formando parte de una red, provee servicios a otras computadoras denominadas clientes. También se suele denominar con la palabra servidor a Una aplicación informática o programa que realiza algunas tareas en beneficio de otras aplicaciones llamadas clientes. Algunos servicios habituales son los servicios de archivos, que permiten a los usuarios almacenar y acceder a los archivos de una computadora y los servicios de aplicaciones, que realizan tareas en beneficio directo del usuario final.

• Repetidores: Un repetidor es un dispositivo

electrónico que recibe una señal débil o de bajo nivel y la retransmite a una

potencia o nivel más alto, de tal modo que se puedan cubrir distancias más

largas sin degradación o con una degradación tolerable.

* Bridges: es

un dispositivo de interconexión de redes de ordenadores que opera en la capa 2

(nivel de enlace de datos) del modelo OSI.

* Routers: es un enrutador,

elemento que marca el camino mas adecuado para la transmisión de mensajes en

una red completa, por ejemplo Internet tiene miles de estos Router.

TIPOS DE REDES SEGÚN SU ALCANCE

Las redes hacen

referencias a un conjunto de equipos y dispositivos informáticos conectados

entre sí, cuya función es transmitir datos para compartir recursos e información,

existen diversas clasificaciones de redes informáticas, según las más

reconocidas se distingue de acuerdo a su alcance, por esta razón hay diferentes

tipos de redes:

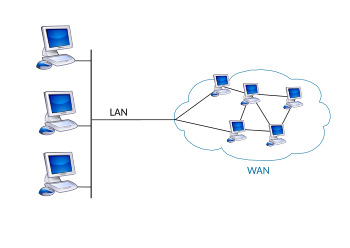

·

RED DE ÁREA LOCAL o LAN (local

área network). Esta red conecta equipos en un área geográfica limitada, tal

como una oficina o edificio. De esta manera se logra una conexión rápida, sin

inconvenientes, donde todos tienen acceso a la misma información y dispositivos

de manera sencilla.

·

RED DE ÁREA METROPOLITANA o MAN (metropolitan area network). Ésta alcanza una área

geográfica equivalente a un municipio. Se caracteriza por utilizar una

tecnología análoga a las redes LAN, y se basa en la utilización de dos buses de

carácter unidireccional, independientes entre sí en lo que se refiere a la

transmisión de datos.

·

RED DE ÁREA AMPLIA o WAN (wide area network). Estas redes se basan en la

conexión de equipos informáticos ubicados en un área geográfica extensa, por

ejemplo entre distintos continentes. Al comprender una distancia tan grande la

transmisión de datos se realiza a una velocidad menor en relación con las redes

anteriores. Sin embargo, tienen la ventaja de trasladar una cantidad de

información mucho mayor. La conexión es realizada a través de fibra óptica o

satélites.

·

RED DE ÁREA LOCAL INALÁMBRICA o WLAN (Wireless Local Area Network). Es un sistema de transmisión

de información de forma inalámbrica, es decir, por medio de satélites,

microondas, etc. Nace a partir de la creación y posterior desarrollo de los

dispositivos móviles y los equipos portátiles, y significan una alternativa a

la conexión de equipos a través de cableado.

·

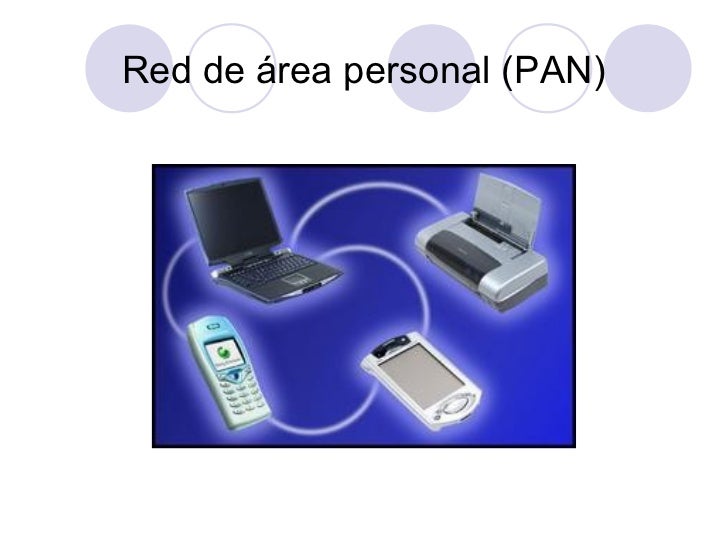

RED DE ÁREA PERSONAL o PAN (personal area network). Es una red conformada por

una pequeña cantidad de equipos, establecidos a una corta distancia uno de

otro. Esta configuración permite que la comunicación que se establezca sea

rápida y efectiva.

REDES PRIVADAS Y PÚBLICAS

SEGÚN SU PROPIEDAD

DIRECCIONES IP PÚBLICAS

Estas direcciones son

asignadas por InterNIC, asegurando que no existan direcciones iguales asignadas

a distintas máquinas. Se asignan haciendo uso de identificadores de red de

clases o bloques CIDR. Mediante este sistema se asegura que se puedan programar

rutas a través de Internet para comunicar los distintos equipos conectados a la

red.

Tras una asignación

de bloques IP a una organización, esta asignación queda registrada en los

routers que forman parte de Internet mediante los parámetros de identificador

de red y mascara de subred que definen las rutas en la red.

DIRECCIONES

IP PRIVADAS

La asignación de una dirección pública a cada

ordenador que requiere acceso a la red supone una demanda de direcciones

demasiado alta como para ser gestionada de forma eficiente. Por ello se

contempla dentro del diseño de la red máquinas que no requieren una conexión

directa a Internet. Estas máquinas sin conexión directa típicamente hacen uso

de puertas de enlaces y servidores proxy para acceder a los servicios que

requieren de Internet. Por tanto es posible diseñar en estos casos una

estructura de red que haga uso de direcciones IP públicas para los enrutadores,

proxies, firewalls, puertas de enlace, NAT, etc.)

REDES SEGÚN SU

TOPOLOGIA

Es una de las tres

principales topologías de red. Las estaciones están unidas una con otra

formando un círculo por medio de un cable común. Las señales circulan en un

solo sentido alrededor del círculo, regenerándose en cada nodo.

Una variación

del anillo que se utiliza principalmente en redes de fibra como FDDI es el doblar

anillo.

Es otra de las tres

principales topologías. La red se une en un único punto, normalmente con

control centralizado, como un concentrador de

cableado.

Es la tercera de las

topologías principales. Las estaciones están conectadas por un único segmento de

cable. A diferencia del anillo, el bus es pasivo, no

se produce regeneración de las señales en cada nodo.

Esta estructura de

red se utiliza en aplicaciones de televisión por cable, sobre la cual podrian basarse las

futuras estructuras de redes que alcancen los hogares. También se ha utilizado

en aplicaciones de redes locales analógicas de banda ancha.

Cuando se estudia la

red desde el punto de vista puramente fisico aparecen las topologías combinadas.

.

Esta topología se utiliza con el

fin de facilitar la administración de la red. Físicamente, la red es una estrella centralizada

en un concentrador, mientras que a nivel

lógico, la red es un anillo.

El fin es igual a la topología anterior. En este

caso la red es un bus que

se cablea físicamente como una estrella por medio de concentradores.

Esta estructura de

cableado se utiliza en la mayor parte de las redes locales actuales, por medio

de cocentradores dispuestos

en cascada para formar una red jerárquica.

ORÍGENES Y EVOLUCIÓN DE INTERNET

EVOLUCION DE LA WEB 1.0 HASTA LA WED 5.0

Web

1.0, internet básica

En esta etapa, el mundo creó el primer

nexo entre las empresas y los usuarios que tenían acceso a un pc, donde

inicialmente se implementaron estrategias que arrojaron resultados positivos

los cuales no se esperaban.

Por ser un medio recién creado muchos

procesos debían mejorarse, por lo cual las desventajas más visibles eran:

No permitía que los usuarios comentaran,

compartieran o hicieran alguna interacción con el web master.

Acceso limitado por razones técnicas,

económicas y geográficas.

La actualización de los contenidos no era

constante ya que los códigos HTML eran muy complejos.

Web

2.0 la red de ayuda,

colaboración o interacción

Esta etapa la estamos viviendo en este

momento, se atendieron las dificultades que presentó laweb 1.0 y como

resultado se han creado nuevas herramientas, programas y redes sociales las

cuales se convierten en ventajas al momento de navegar como:

Ahorrar tiempo en comunicación

Identificar las tendencias del mercado

Mayor difusión en la aplicación de

estrategias

Fácil manejo de imagen corporativa.

También encontramos una serie de aplicaciones

y características que no había anteriormente como:

Un fácil manejo de la web.

Interacción de los usuarios en las páginas

web.

Actualizaciones de programas como Ajax

(JavaScript y XML)

Web

3.0, la evolución ó inteligente

Se concentrará en que las búsquedas

realizadas sean más acertadas, donde los resultados arrojados son los que se

deseen, y de esta manera obtener contenidos interactivos, donde se puedan

asociar temas, noticias, investigación, entre otras, y la información

obtenida sea de uso público.

De esta manera se buscará:

Unir la inteligencia del hombre y la máquina

Obtener información acertada, relevante,

oportuna y accesible

Lenguaje especializado.

Web

4.0, era de las comunicaciones

Gracias a los innumerables avances en los

dispositivos móviles, esta etapa busca crear un sistema operativo el cual tenga

una velocidad, igual o semejante a la del cerebro humano, para procesar la

información recibida, se estima que sus primeras apariciones se hagan en el año

2.020, y esto lleve a la creación de “agentes web” que tengan la capacidad de

conocer, aprender y razonar como las personas.

Web

5.0, red de las emociones

Aunque no hay una fecha exacta de

inicio de esta etapa, se buscará clasificar las emociones de las personas,

por medio de dispositivos, aplicaciones productos o servicios, entre los más

relevantes, que su principal objetivo sea mejorar la experiencia de las

empresas o personas en la web.

SEGURIDAD INFORMATICA

La seguridad

informática consiste en aquellas prácticas que se llevan adelante respecto de

un determinado sistema de computación a fin de proteger y resguardar su

funcionamiento y la información en él contenida.

HACKER: Un hacker es un experto en x ciencia no solamente en la

informática, también la palabra hacker se puede definir como "aquella

persona que le apasiona el conocimiento, descubrir o aprender nuevas cosas y

entender el funcionamiento de éstas."

CARACTERISTICAS DE LOS HACKER

No hay un perfil único del Hacker, y eso es lo que los hace peligrosos.

Para un Hacker es posible mezclarse con la sociedad común y corriente y permanecer durante un largo periodo de tiempo sin ser detectado, mientras no abra la boca.

He aquí los trazos más comunes y característicos del Hacker que hay que buscar si sospechas que un Hacker se ha deslizado en tu vida. Vigílales, estate ojo avizor. Si alguien que conoces o amas empieza a exhibir tales se¤ales, probablemente ya es demasiado tarde. Una vez que ha volcado su amistad en el ordenador, el afecto y la ayuda emocional que necesitaría encuentra sustituto. Nunca volverá a ser el de antes.

TIPOS DE HACKER

1- White hats: Un hacker de sombrero blanco (del inglés, White hats), en jerga informática, se refiere a una ética hacker(ver mas abajo "la etica del hacker" que se centra en asegurar y proteger los sistemas de TI. Estas personas suelen trabajar para empresas de seguridad informática.

2- Black hats: Un hacker de sombrero negro (del inglés, Black hats) es el villano o chico malo, especialmente en una película del oete, de ahí que en tal carácter se use un sombrero negro, en contraste con el héroe, el de sombrero blanco.

También conocidos como "crackers" muestran sus habilidades en informática rompiendo sistemas de seguridad de computadoras, colapsando servidores, entrando a zonas restringidas, infectando redes o apoderándose de ellas, entre otras muchas cosas utilizando sus destrezas en métodos hacking. Disfrutan del reto intelectual de superar o rodear las limitaciones de forma creativa.

3- Phreaker: De phone freak ("monstruo telefónico". Son personas con conocimientos tanto en teléfonos modulares (TM) como en teléfonos móviles, se encuentran sumergidos en entendimientos de telecomunicaciones bastante amplios. Por lo general trabajan en el mercado negro de celulares, desbloqueando, clonando o programando nuevamente los celulares.

4- Pirata informático: Toda aquella

persona que valiéndose de la informática se dedica a la copia, distribución y/o

modificación no autorizadas de contenidos digitales protegidos por las leyes de

propiedad intelectual. Su aplicación varía dependiendo de la legislación del

país en el que se ejerce esta actividad.

CRACKER:

El cracker, es

considerado un "vandálico virtual". Este utiliza sus

conocimientos para invadir sistemas, descifrar claves y contraseñas de

programas y algoritmos de encriptación, ya sea para poder correr juegos sin un

CD-ROM, o generar una clave de registro falsa para un determinado programa,

robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan

ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o

diversión.

CARACTERISTICAS DE LOS CRACKER

·

Cracker es una persona que mediante ingeniería

inversa realiza: seriales, keygens y cracks.

·

Un cracker es alguien que viola la seguridad de

un sistema informático de forma similar a como lo haría un hacker, sólo que a

diferencia de este último, el cracker realiza la intrusión con fines de

beneficio personal o para hacer daño.

·

También se denomina cracker a quien diseña o

programa cracks informáticos, que sirven para modificar el comportamiento o

ampliar la funcionalidad del software o hardware original al que se aplican,

sin que en absoluto pretenda ser dañino para el usuario del mismo.

·

Asimismo, un cracker también es aquel que

practica el cracking (acción de modificar el código fuente a un programa).

TIPOS DE CRACKER.

·

PIRATA.

Su actividad consiste en la copia ilegal de programas, rompiendo sus

sistemas de protección y licencias. Luego distribuye los productos por

Internet, a través de CD,

etc.

·

LAMER.

Se trata de personas con poco conocimiento de informática que consiguen e

intercambian herramientas no creadas por ellos para atacar

ordenadores.

·

PHREAKERS.

Son los crackers de las líneas telefónicas. Se dedican a atacar y

"romper" los sistemas telefónicos ya sea para dañarlos o realizar

llamadas de forma

gratuita.

·

TRASHER.

Su traducción al español es la de 'basurero'. Se trata de personas que buscan

en la basura y en papeleras de los cajeros automáticos para conseguir claves de

tarjetas, números de cuentas bancarias o información secreta para cometer

estafas y actividades fraudulentas a traves de

Internet.

·

INSIDERS. Son los crackers

'corporativos', empleados de las empresas que las atacan desde dentro, movidos

usualmente por la venganza.

DIFERENCIA ENTRE HACKER Y CRACKER

VIRUS.

Es un pequeño

programa escrito intencionalmente para instalarse en la computadora de un

usuario sin el conocimiento o el permiso de este. Decimos que es un programa

parásito porque el programa ataca a los archivos o sector es de

"booteo" y se replica a sí mismo para continuar su esparcimiento.

Lo que hace un virus

en el computador es que:

- Es

dañino

- Es autor

reproductor

- Es

subrepticio

CARACTERISTICAS DE LOS VIRUS.

1.- Los virus pueden infectar múltiples archivos de la

computadora infectada (y la red a la que pertenece): Debido a que algunos virus

residen en la memoria,

tan pronto como un disquete o programa es cargado en la misma, el virus se

“suma” o “adhiere” a la memoria misma y luego es capaz de infectar cualquier

archivo de la computadora a la que tuvo acceso.

2.- Pueden ser Polimórficos: Algunos virus tienen la capacidad de modificar su código, lo que significa que un virus puede tener múltiples variantes similares, haciéndolos difíciles de detectar.

2.- Pueden ser Polimórficos: Algunos virus tienen la capacidad de modificar su código, lo que significa que un virus puede tener múltiples variantes similares, haciéndolos difíciles de detectar.

3.- Pueden ser residentes en la memoria o no: Como lo

mencionamos antes, un virus es capaz de ser residente, es decir que primero se

carga en la memoria y luego infecta la computadora. También puede ser "no

residente", cuando el código del virus es ejecutado solamente cada vez que

un archivo es abierto.

4.- Pueden ser furtivos: Los virus furtivos (stealth)

primero se adjuntarán ellos mismos a archivos de la computadora y luego

atacarán el ordenador, esto causa que el virus se esparza más rápidamente.

5.- Los virus pueden traer otros virus: Un virus puede

acarrear otro virus haciéndolo mucho mas letal y ayudarse mutuamente a

ocultarse o incluso asistirlo para que infecte una sección particular de la

computadora.

6.- Pueden hacer que el sistema nunca muestre signos de

infección: Algunos virus pueden ocultar los cambios que hacen, haciendo mucho

más difícil que el virus sea detectado.

7.- Pueden permanecer en la computadora aún si el disco duro

es formateado:

Si bien son muy pocos los casos, algunos virus tienen la capacidad de infectar

diferentes porciones de la computadora como el CMOS o alojarse en el MBR (sector de

buteo).

TIPOS DE VIRUS.

Worm o gusano informático: E s un malware que reside en la memoria de la computadora y se

caracteriza por duplicarse en ella, sin la asistencia de un usuario.

Consumen banda ancha o memoria del sistema en gran medida.

Caballo de troya: Este virus se esconde en un programa legítimo que, al

ejecutarlo, comienza a dañar la computadora. Afecta a la seguridad de la pc,

dejándola indefensa y también capta datos que envía a otros sitios, como por

ejemplo contraseñas.

Bombas lógicas o de tiempo: Se activan tras un hecho puntual, como por ejemplo con la

combinación de ciertas teclas o bien en una fecha específica. Si este hecho no

se da, el virus permanecerá oculto.

hoax: Carecen de la posibilidad de reproducirse por sí

mismos y no son verdaderos virus. Son mensajes cuyo contenido no es cierto y

que incentivan a los usuarios a que los reenvíen a sus contactos. El objetivo

de estos falsos virus es que se sobrecargue el flujo de información mediante el

e-mail y las redes.

De

enlace: Estos virus cambian las

direcciones con las que se accede a los archivos de la computadora por aquella

en la que residen. Lo que ocasionan es la imposibilidad de ubicar los archivos

almacenados.

De sobreescritura: Este clase de virus genera la pérdida del contenido de los archivos

a los que ataca. Esto lo logra sobre escribiendo su interior.

REFERENCIAS